Obiettivi

Ho iniziato a costruire il mio homelab, cercando di rispettare i seguenti punti:

- Riutilizzare hardware in mio possesso o di seconda mano, per ridurre al minimo i costi

- Segmentare la rete tramite

VLANper una migliore la sicurezza - Integrare soluzioni che garantiscano alta disponibilità e ridondanza, dove possibile e costi permettendo

- Progettare una configurazione compatta per motivi estetici e pratici

Componenti

Per la realizzazione, utilizzeró:

- Il mini PC

Bosgame P4: aggiornato a 32 GB di RAM e con due SSD NVMe M.2 da 1 TB, su cui installeròProxmox VEcome Hypervisor - Utilizzerò

OpnSensevirtualizzato come firewall. Questa soluzione consente di contenere i costi e offre la possibilità di eseguire backup completi dell’intera VM. Un potenziale svantaggio è che eventuali problemi su PVE o nel mini PC influenzeranno anche il firewall Switch managed TP-Link TL-SG116E: uno switch gestito con 16 porte da 1 Gbps, scelto per il suo costo competitivo, la facilità di reperibilità sul mercato dell’usato e la semplicità di configurazione. Essendo fanless, risulta anche silenziosoSwitch managed Zyxel GS1200-5: già in mio possesso, questo switch gestito offre 5 porte da 1 Gbps. La configurazione è molto semplice e, basandomi sulle mie esperienze, funziona bene. Consiglio la versione da 8 porte, che ha un costo di poco superiore. In futuro, per gestire unAccess Point PoEcredo che acquisterò il modello GS1200-8HPV3

Entrambi gli switch supportano

QoS, iltagging VLAN 802.1Q, oltre alla configurazione VLAN basata suPVID

Concetti fondamentali

VLAN

L’obiettivo dell’introduzione delle VLAN nel mio homelab è la segmentazione della rete in reti logiche distinte, migliorando sicurezza, gestione del traffico e isolamento dei dispositivi.

Le Virtual Local Area Networks (VLAN) consentono appunto di suddividere una rete fisica in più reti logiche, raggruppando dispositivi e carichi di lavoro in base a criteri funzionali o di sicurezza. Ogni VLAN agisce come un dominio di broadcast separato, limitando la propagazione del traffico non necessario e migliorando la sicurezza complessiva.

Le VLAN aggiungono un tag di 4 byte, utilizzando il protocollo di incapsulamento 802.1Q, all’intestazione dei frame Ethernet, consentendo a switch e dispositivi compatibili di identificare la VLAN di appartenenza. I frame possono essere:

Tagged: contengono un VLAN ID esplicito, che indica a quale VLAN il frame appartieneUntagged: non contengono VLAN ID e vengono assegnati a una VLAN tramite ilPVID(Port VLAN ID)

Gli switch che offrono il supporto VLAN sono definiti switch gestiti o managed, mentre quelli che non lo offrono sono non gestiti o unmanaged.

Tagged frame

I frame taggati includono un VLAN ID nell’intestazione e sono utilizzati tra dispositivi VLAN-aware (switch, firewall, access point, ecc.). Le porte in trunk su uno switch consentono il transito di più VLAN su un unico link fisico, taggando i frame per identificarne l’appartenenza.

Un esempio di flusso tagged:

- L’host A invia un frame non taggato a uno switch su una porta con PVID 77 (

access port) - Lo switch aggiunge il tag VLAN 77 e inoltra il frame su una porta in trunk verso un altro switch

- Lo switch di destinazione riceve il frame sulla porta in trunk

- Lo switch inoltra il frame taggato alle sue porte in access associate alla VLAN 77

- Sulle porte in access, il tag viene rimosso prima dell’invio all’host finale

Untagged frame

I frame non taggati non contengono VLAN ID e sono tipici di dispositivi finali (PC, telefoni, console). Lo switch utilizza il PVID della porta per assegnare il frame alla VLAN corretta.

Un esempio di flusso untagged:

- L’host A invia un frame non taggato a uno switch su una porta in access sulla VLAN 10

- Lo switch riceve il frame e gli assegna implicitamente il tag VLAN 10

- Il frame viene inoltrato alle altre porte in access appartenenti alla stessa VLAN 10

- Sulla porta di uscita verso l’host B (

untagged), lo switch rimuove il tag e invia il frame

Tipologie di porte

Access Port: trasporta una singola VLAN. I frame in ingresso e uscita sono non taggati. Lo switch assegna tutto il traffico non taggato alla VLAN definita dal PVIDTrunk Port: trasporta più VLAN. I frame in ingresso e uscita sono taggati

Design

Il progetto sarà integrato dietro la rete domestica esistente, senza modificare la configurazione attuale. La struttura è pensata per essere semplice e scalabile.

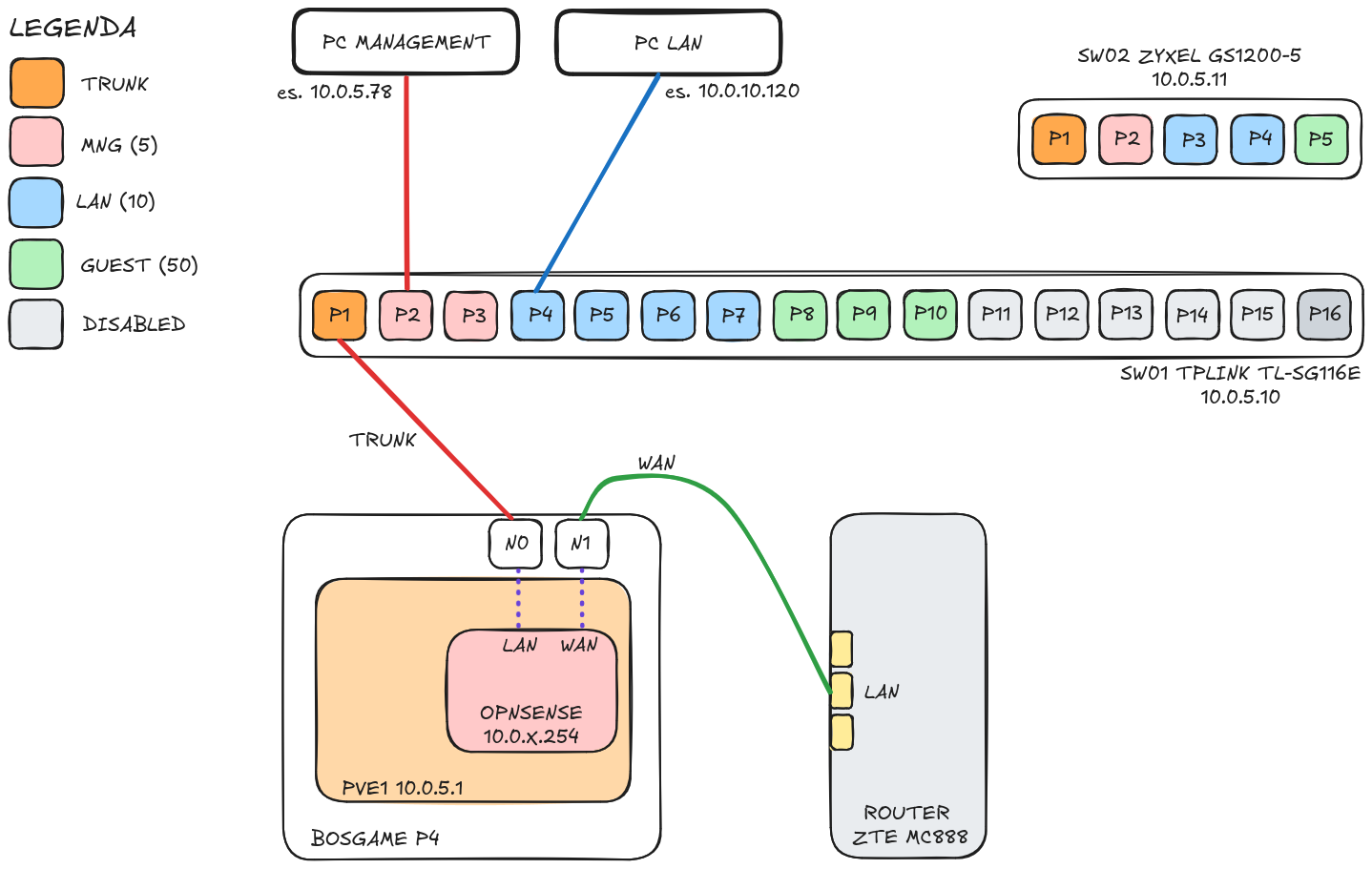

La rete è suddivisa in tre VLAN distinte, ciascuna con uno scopo specifico e un intervallo IP dedicato:

| VLAN | Tag | Purpose | IP |

|---|---|---|---|

| Management | 5 | Gestione (Proxmox, switch, AP) | 10.0.5.0/24 |

| LAN | 10 | Dispositivi personali (PC, VM, cellulari) | 10.0.10.0/24 |

| GUEST | 50 | Dispositivi ospiti/non fidati | 10.0.50.0/24 |

OPNsense(firewall) funge da gateway predefinito per tutte le VLAN, con indirizzo10.0.X.254/24su ogni sotto-interfaccia, dove X corrisponde all’ID della VLANRange DHCP10.0.X.51-10.0.X.249PVE1: primo nodo di un futuro cluster, con indirizzo IP 10.0.5.1Switch TPLink TL-SG116E: 10.0.5.10Switch Zyxel GS1200-5: 10.0.5.11- Dominio:

home.lan

Da progetto, vorrei dedicare i seguenti range di indirizzi IP a specifiche risorse:

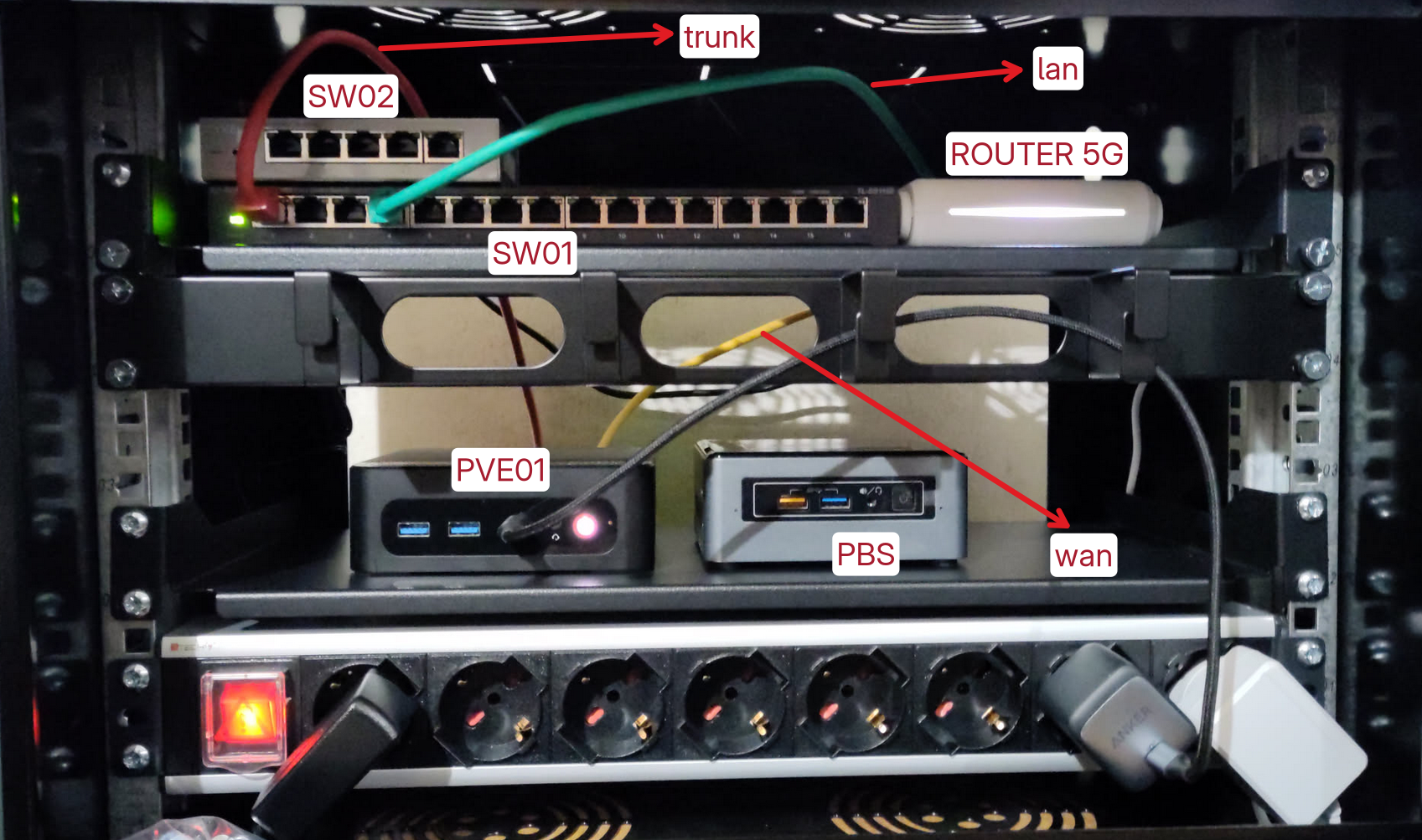

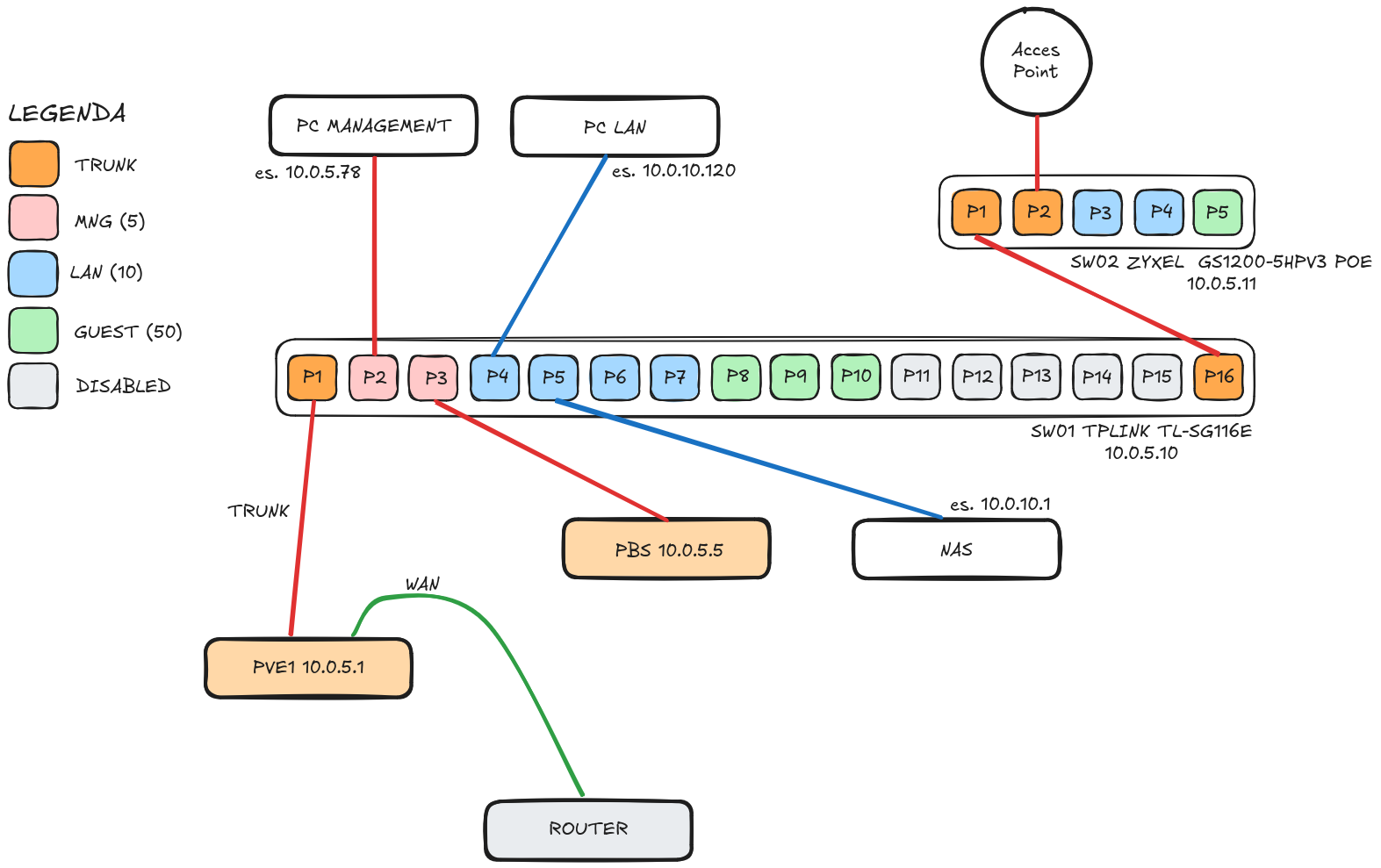

Di seguito il diagramma dell’infrastruttura fisica:

In particolare, il router 5g funge da gateway principale per la connessione a Internet (WAN).

Configurazione degli switch

Per prima cosa, occorre configurare le porte degli switch come da specifiche.

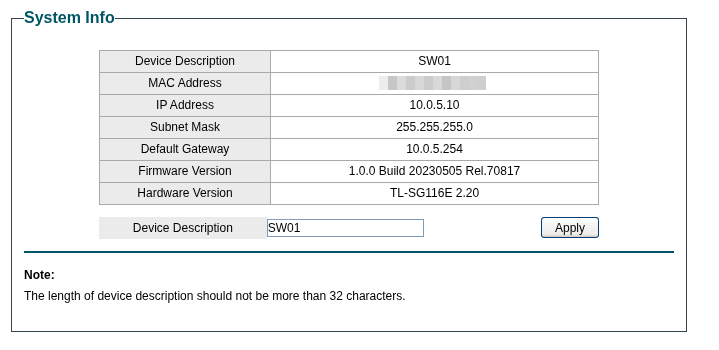

TPLink TL-SG116E

- Per poter gestire lo switch, bisogna innanzitutto impostare al PC un indirizzo IP statico nella stessa subnet dello switch, utilizzando il comando

sudo ip address add 192.168.0.2/24 dev eno1e collegarsi a una porta qualsiasi dello switch tramite cavo di rete RJ45

Il nome assegnato da Linux alla scheda di rete del proprio PC é visibile col comando

ip a

- Accedere alla pagina http://192.168.0.1, ricordandosi di aggiornare la password di accesso

- Impostare un hostname e assegnare allo switch l’IP statico

10.0.5.10, disattivando il DHCP, come da specifiche. Dopo il salvataggio, aggiornare l’IP statico del PC per riconnettersi.

- Aggiornare il firmware all’ultima versione, seguendo le istruzioni riportate nel manuale ufficiale

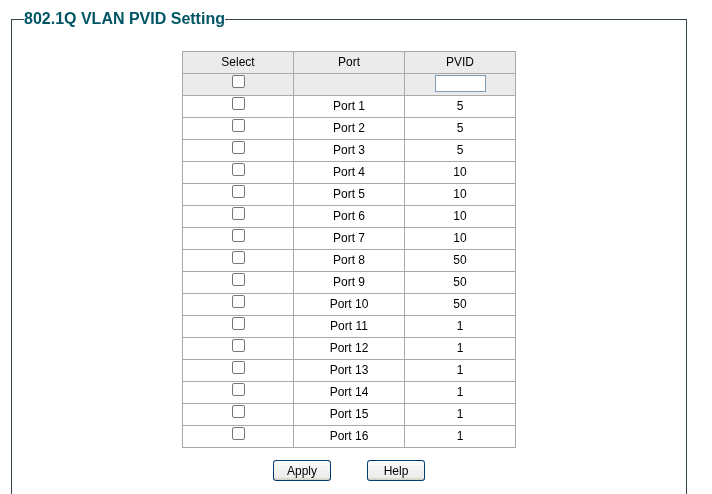

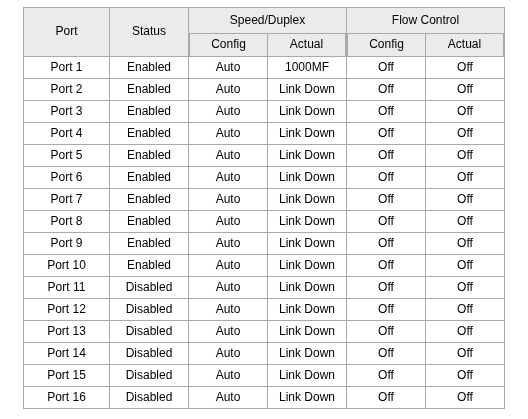

Di seguito le configurazioni delle porte e delle VLAN:

Le porte dalla 11 alla 16 sono disattivate per ragioni di sicurezza e assegnate a una VLAN che non ha accesso a risorse critiche:

Come visto in precedenza, le porte possono essere:

Not a member: la porta é esclusa dalla VLANUntagged: il traffico in uscita dalla porta è non taggato, in modo che lo switch rimuova l’intestazione del tag prima di inviare il frame all’host finale (come un computer)Tagged: il traffico in uscita è taggato (per dispositivi VLAN-aware, come Proxmox e OPNsense o un altro switch)

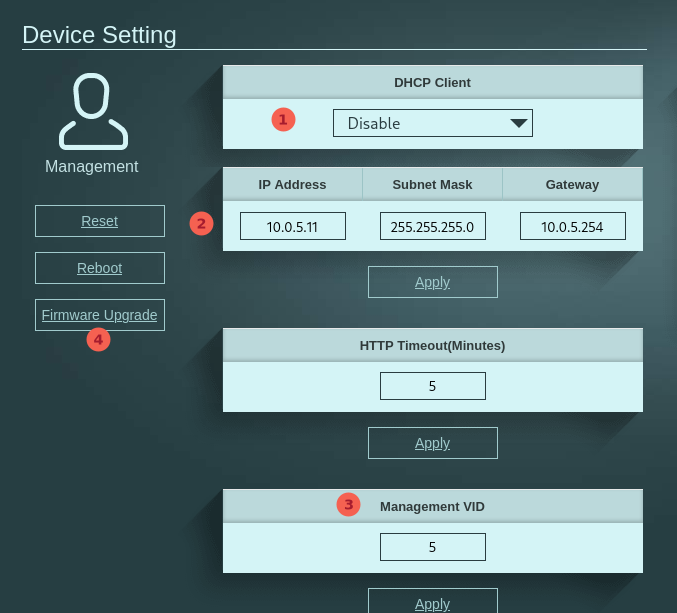

Zyxel GS1200-5

- Impostare un IP statico sul proprio PC e collegarsi a una porta a caso dello switch

- Cambiare la password di accesso

- Impostare un hostname e l’indirizzo IP statico

10.0.5.11, disattivando il DHCP, come da specifiche - Aggiornare il firmware all’ultima versione, seguendo le istruzioni riportate nel manuale

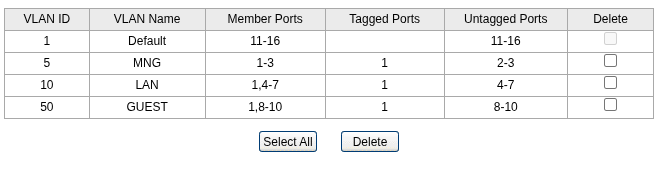

Queste le configurazioni per VLAN e PVID:

In questo contesto, i termini sono leggermente differenti, ma i concetti sono i medesimi:

- Quando una porta è configurata come

Tagged Egressper una determinata VLAN, lo switch aggiunge il tag della VLAN ai frame in uscita su quella porta. Si usa per collegare dispositivi VLAN-aware o per trasportare più VLAN su un unico link fisico (porta in trunk) - Quando, invece, una porta è configurata come

Untagged Egressper una VLAN, lo switch rimuove il tag VLAN dai frame in uscita su quella porta. Si usa per collegare dispositivi non VLAN-aware (come PC, stampanti, ecc.) e per porte dedicate a una singola VLAN (porta in access)

PVE

Proxmox VE è un hypervisor di tipo 1 (bare-metal) basato su Debian, che consente di creare ed eseguire macchine virtuali e container LXC. Ne abbiamo parlato approfonditamente anche in questo articolo.

Di seguito, un ottimo video che riassume i passaggi successivi:

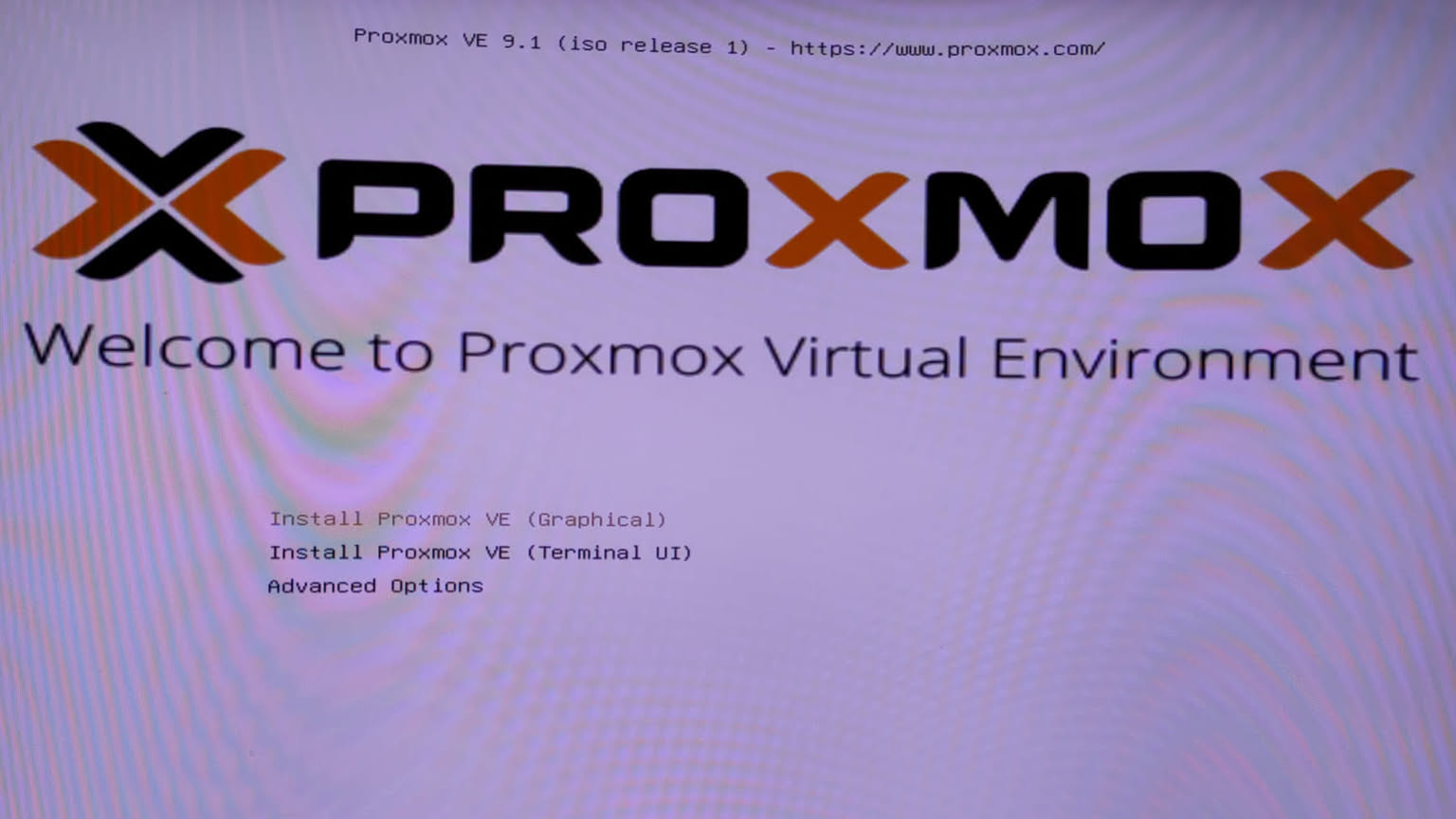

Installazione di PVE

- Abilitare

Secure Bootdal firmware UEFI - Dopo aver scaricato la ISO, creare una pendrive avviabile

- Avviare l’installazione e selezionare

Install Proxmox VE (Graphical)

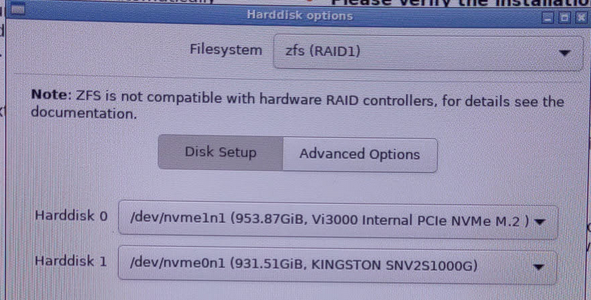

- Selezionare

Options, quindizfs (RAID1). I dischi devono essere almeno due e della stessa dimensione.

ZFS (Zettabyte File System) è un filesystem avanzato con funzionalità di volume management, snapshot, compressione e ridondanza. È nato come parte del sistema operativo Solaris di Sun Microsystems nel 2001. Proxmox supporta diverse configurazioni RAID via ZFS:

| - | Striped ≈ RAID0 | Mirror ≃ RAID1 | RAIDZ ≃ RAID5 | RAIDZ2 ≃ RAID6 | RAIDZ3 ZFS only |

|---|---|---|---|---|---|

| Min of disks | 1 | 2 | 3 | 4 | 5 |

| Disk Fault tolerance | None | (N-1) disk | 1 | 2 | 3 |

- Impostare un hostname, come

pve01.home.lan, una password di accesso e un indirizzo email valido, in quanto sará utilizzato per ricevere le notifiche da PVE - Assegnare l’IP statico a PVE come da design. Prendere nota del NIC a cui si assegna l’indirizzo IP: nel nostro caso,

nic0

Primo accesso a PVE

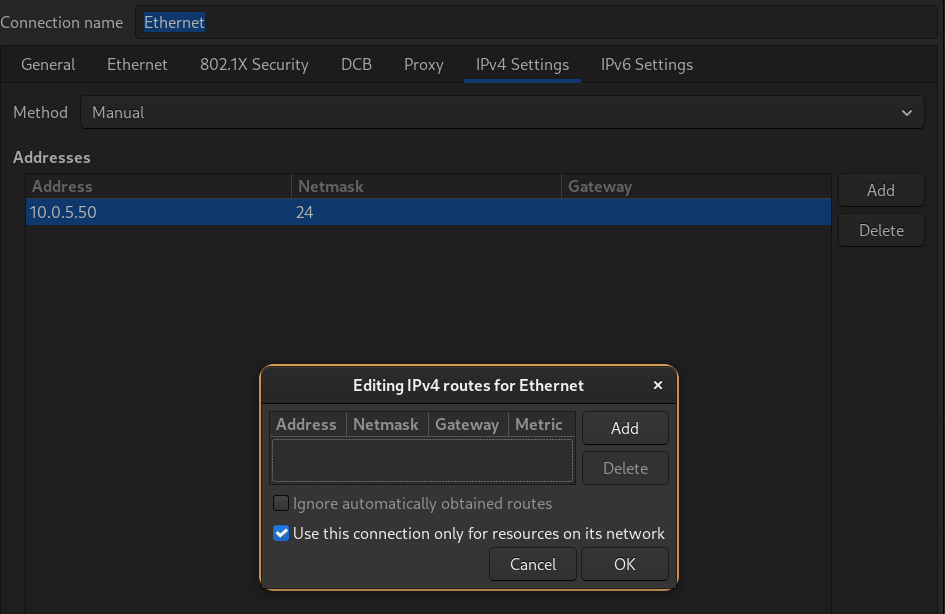

- Al termine dell’installazione, connettere direttamente il proprio PC al

nic0di PVE tramite cavo RJ45 - Impostare un indirizzo IP statico sul proprio PC, in modo da poter raggiungere Proxmox. Il comando é il seguente

sudo ip address add 10.0.5.50/24 dev eno1 - É possibile operare anche graficamente, tramite la GUI del proprio DE:

- Ora si dovrebbe riuscire a pingare PVE:

|

|

- Collegarsi quindi all’indirizzo

https://10.0.5.1:8006

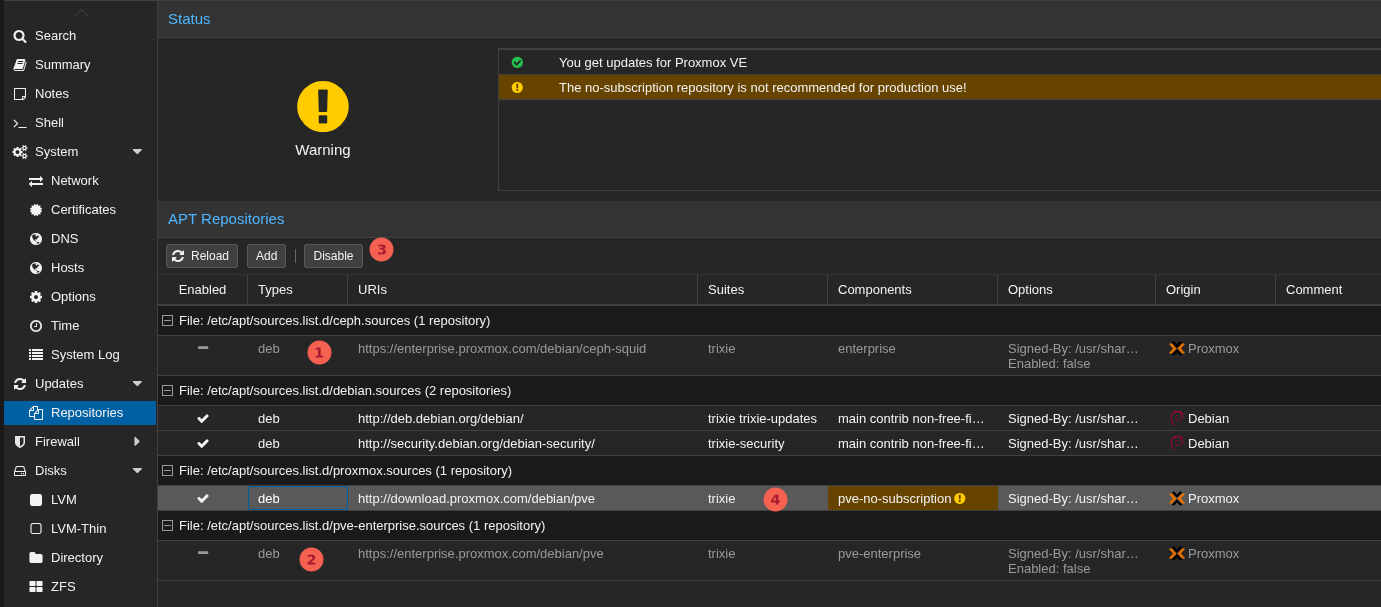

PVE config

- Disabilitare i repository enterprise e abilitare i repository

no-subscriptionsu PVE

- Fare uno snapshot del sistema tramite zfs ed eseguire i vari update. Riavviare e verificare il funzionamento

|

|

- Abilitare la MFA

Creazione chiavi SSH

Per la creazione, gestione e hardening di SSH, riferirsi all’articolo sul VPS

Security Update

Si consiglia di abilitare gli aggiornamenti automatici di sicurezza, come illustrato da questo video:

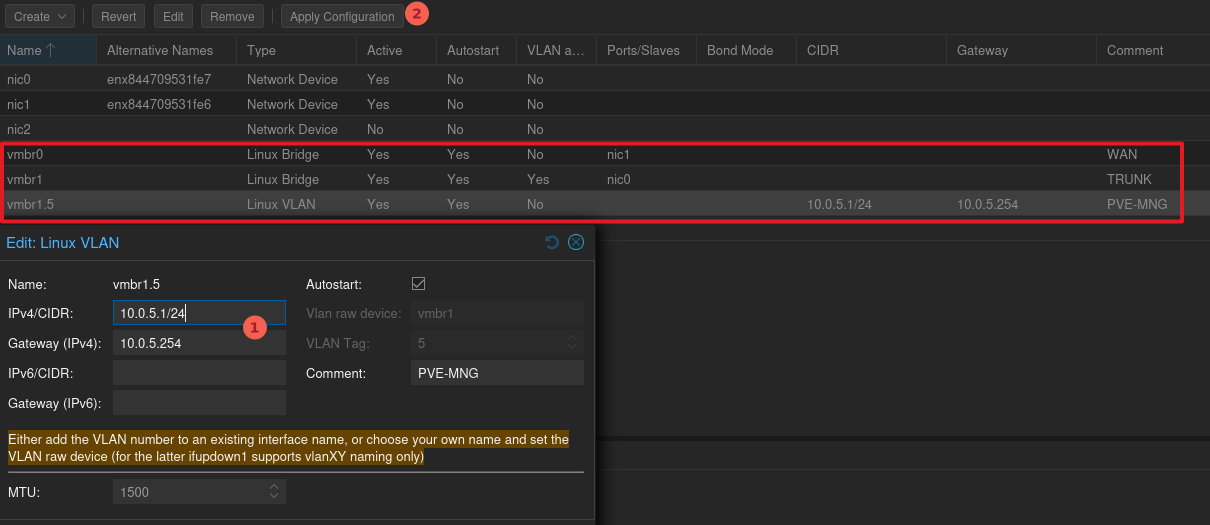

Networking di base

- Per iniziare, bisogna configurare un

bridge VLAN-aware, denominatovmbr1, associato al nic fisiconic0, collegato alla porta 1 dello switch. Ad ogni VM sarà assegnata almeno una vNIC collegata a questo bridge intrunk: durante la configurazione della rete per ciascuna VM, sarà necessario specificare l’ID del tag VLAN corrispondente, garantendo così la corretta segmentazione del traffico - Il bridge

vmbr0, creato in automatico, sarà associato al nic fisiconic1, collegato al router ZTE, fungendo pertanto da interfaccia per la rete WAN - Creare la

VLAN 5daCreate > Linux VLAN, associata al bridge vmbr1, dedicata al traffico di gestione, compilando i parametri come da design:

- Infine, cliccare su

Apply Configuration

Il risultante file di configurazione:

|

|

Ora PVE non risulta piú raggiungibile, anche se l’indirizzo IP non é cambiato: si trova su un’altra VLAN rispetto al nostro PC. Dobbiamo quindi:

- Collegare il

nic0del mini PC alla porta 1 dello switch - Collegare il proprio PC alla porta 2 dello switch, che deve essere precedentemente configurato

- Collegare il

nic1alla porta LAN del router

In questo modo, dovremmo riuscire a raggiungere PVE e fare login alla pagina https://10.0.5.1:8006.

OPNsense

OPNsense è un firewall open source basato su FreeBSD, sviluppato da Deciso, un’azienda dei Paesi Bassi.

- Scaricare la ISO dal sito di OPNsense

- Decomprimere l’archivio col comando

bzip2 -d OPNsense-25.7-dvd-amd64.iso.bz2 - Copiare il file ISO su PVE in

/var/lib/vz/template/iso/utilizzando il comandorsync -Pz OPNsense-25.7-dvd-amd64.iso root@10.0.5.1:/var/lib/vz/template/iso/

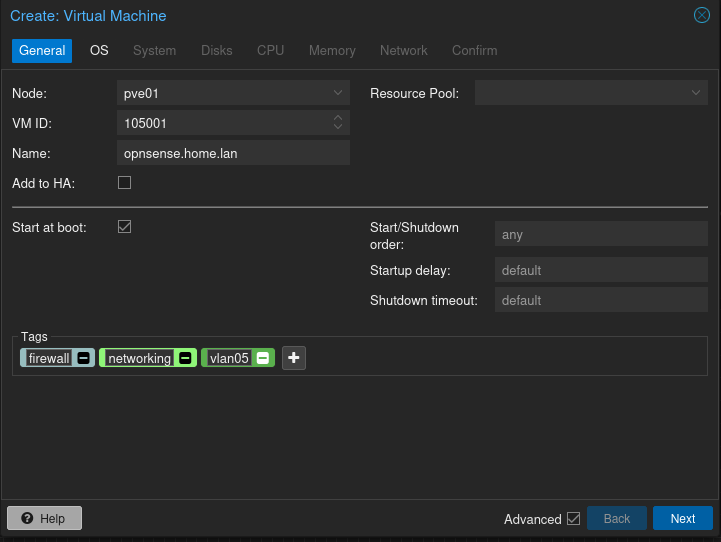

Creazione VM

- Cliccare il pulsante

Create VM, in alto a destra - Scegliere un nome e un ID per la VM

- Abilitare lo

Start at boot

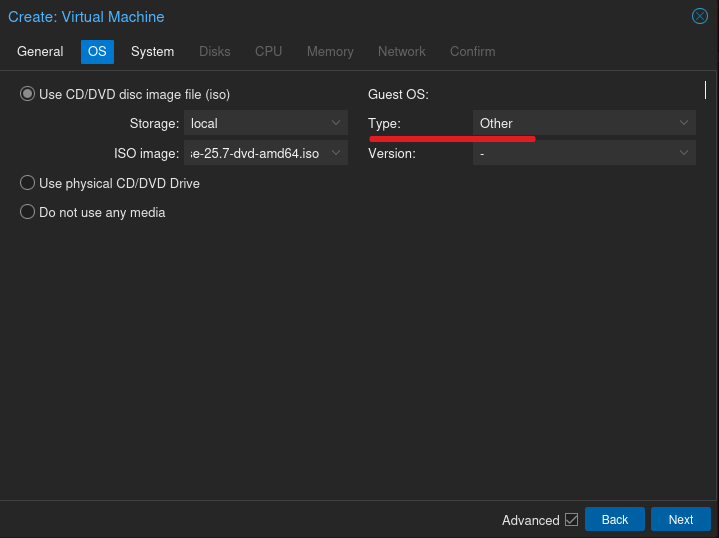

- Come tipo di OS, selezionare

Other Type, in quanto FreeBSD non é Linux

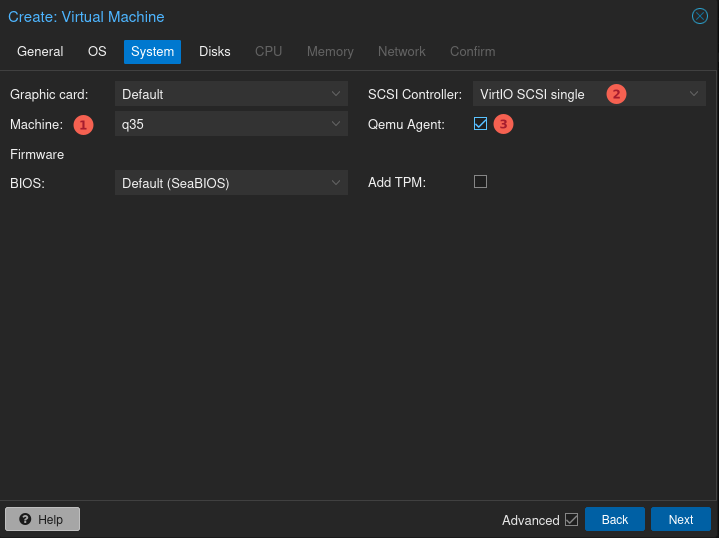

- Abilitare

Qemu Agent, che consente di migliorare l’interazione tra l’host e le VM. Funziona come un agent che viene eseguito all’interno della VM e comunica con l’hypervisor, permettendo ad esempio la creazione di snapshot consistenti e l’invio di comandi dall’host alla VM. Permette anche di raccogliere informazioni sullo stato delle risorse della VM, come l’uso della CPU, della memoria e dello storage

Il controller

VirtIO SCSI singleé consigliato se si punta ad alte prestazioni.Il

machine typedefinisce il chipset della scheda madre virtuale della VM. Il chipsetq35, moderno (2007) e orientato alle prestazioni, supporta UEFI, Secure Boot e il PCIe passthrough (es. schede di rete, GPU).

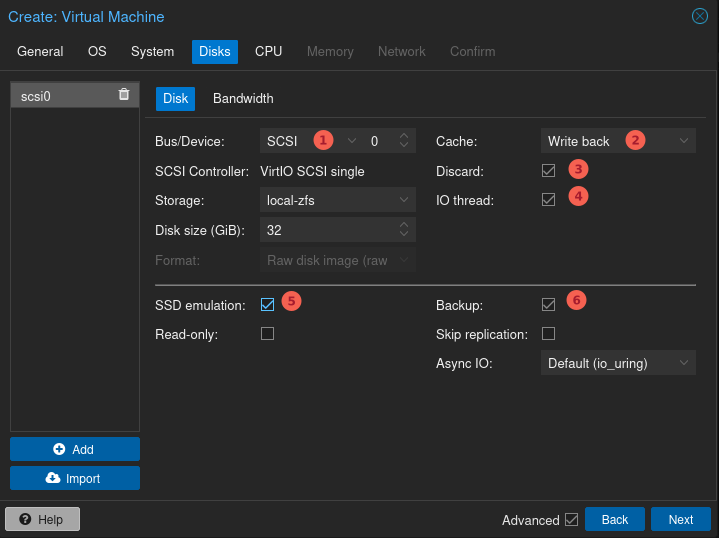

- Impostare le seguenti opzioni per il disco

|

|

Maggiori informazioni sulle varie opzioni nella creazione di una VM si trovano nella Proxmox VE Administration Guide

-

La

cache write backè una strategia di gestione della cache per le operazioni di scrittura sullo storage. Quando si utilizza questa configurazione, i dati scritti nelle VM vengono prima memorizzati nella cache e successivamente scritti in modo asincrono sul disco fisico. Questa configurazione permette una maggiore velocità nelle operazioni di scrittura, poiché le applicazioni non devono attendere che i dati siano scritti effettivamente sul disco. Nel caso di un’interruzione di corrente o un crash del sistema, ci può essere il rischio di perdita di dati non ancora scritti sul disco. Per approfondimenti, riferirsi alla pagina Performance Tweaks della wiki di Proxmox -

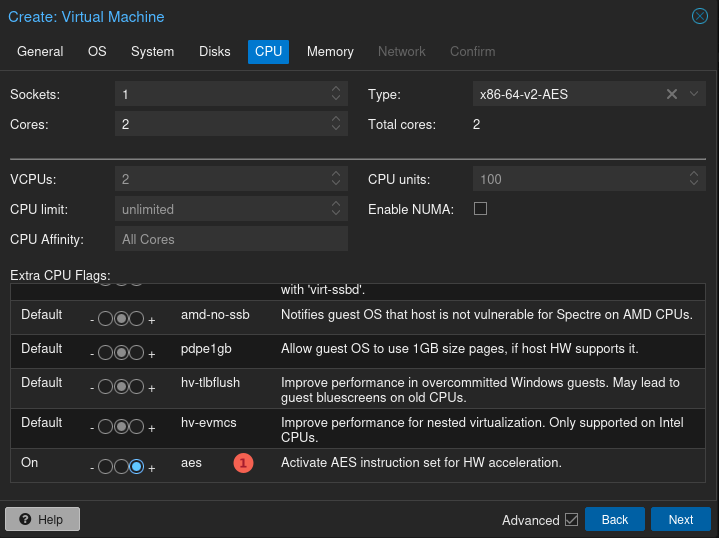

Assegnare 1 socket e 2 core alla VM. Abilitare

AES Instruction, in modo da attivare il supporto hardware per la crittografia AES, usata da diverse VPN per crittografare il traffico. Se non abilitato, la crittografia viene gestita solo via software, con prestazioni inferiori

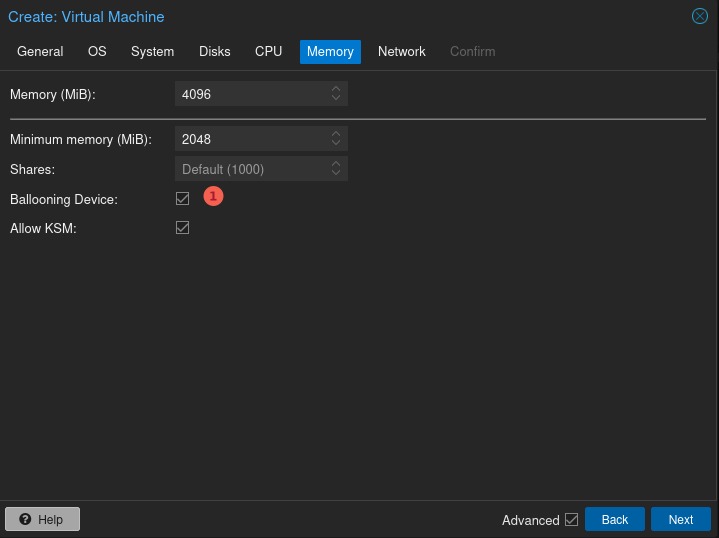

- Abilitare il

ballooningper ottimizzare l’uso della RAM, impostando la RAM massima e minima assegnata a OPNsense

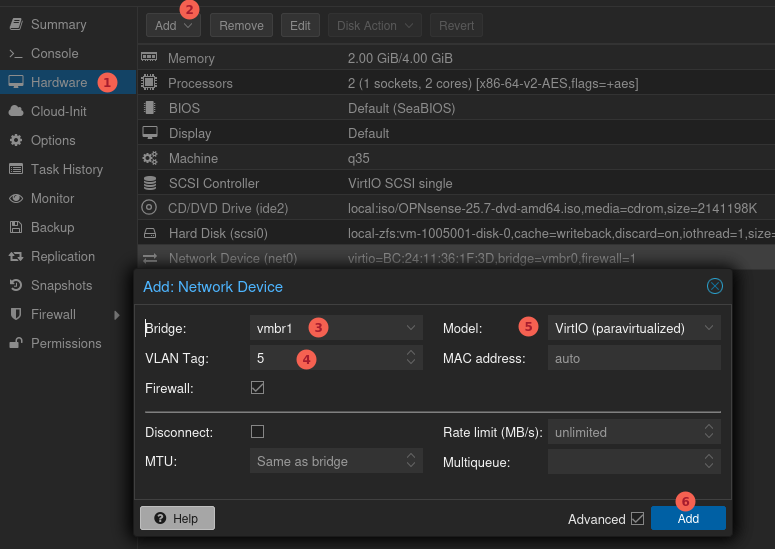

- Selezionare

vmbr0come WAN - Rivedere tutte le impostazioni e poi cliccare su Finish. Non selezionare l’opzione Start VM in questo momento

- Ora in

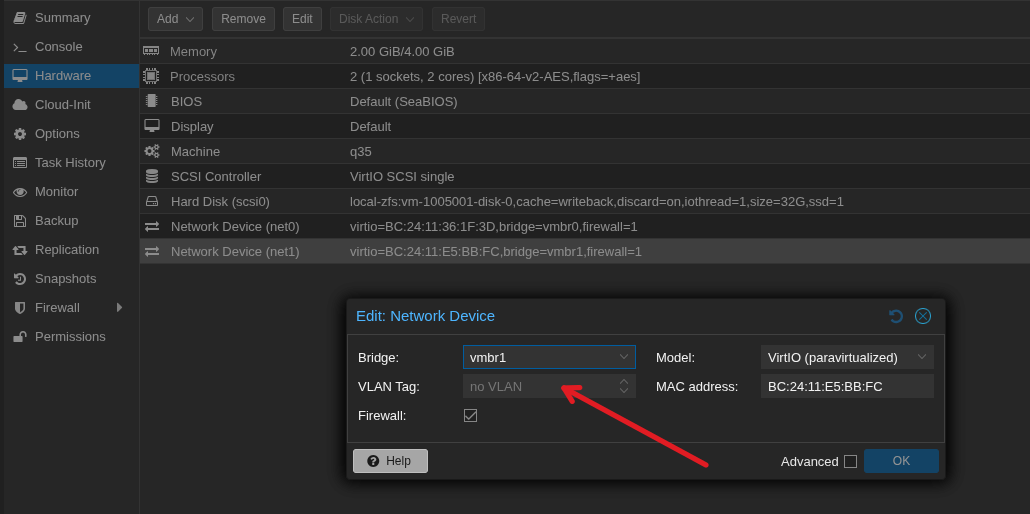

VM > Hardware, aggiungere la seconda scheda di rete (bridge vmbr1) e prendersi nota dei MAC Address di entrambi i vNIC

É importante che, momentaneamente, e fino a quando non avremo configurato le VLAN su OPNsese, il traffico della LAN sia taggato con ID VLAN 5, altrimenti il firewall non sará raggiungibile: si trova infatti su un’altra VLAN rispetto al nostro PC

- Assicurarsi che nelle

Optionsdella VMQemu Agentsia abilitato

Installazione di OPNsense

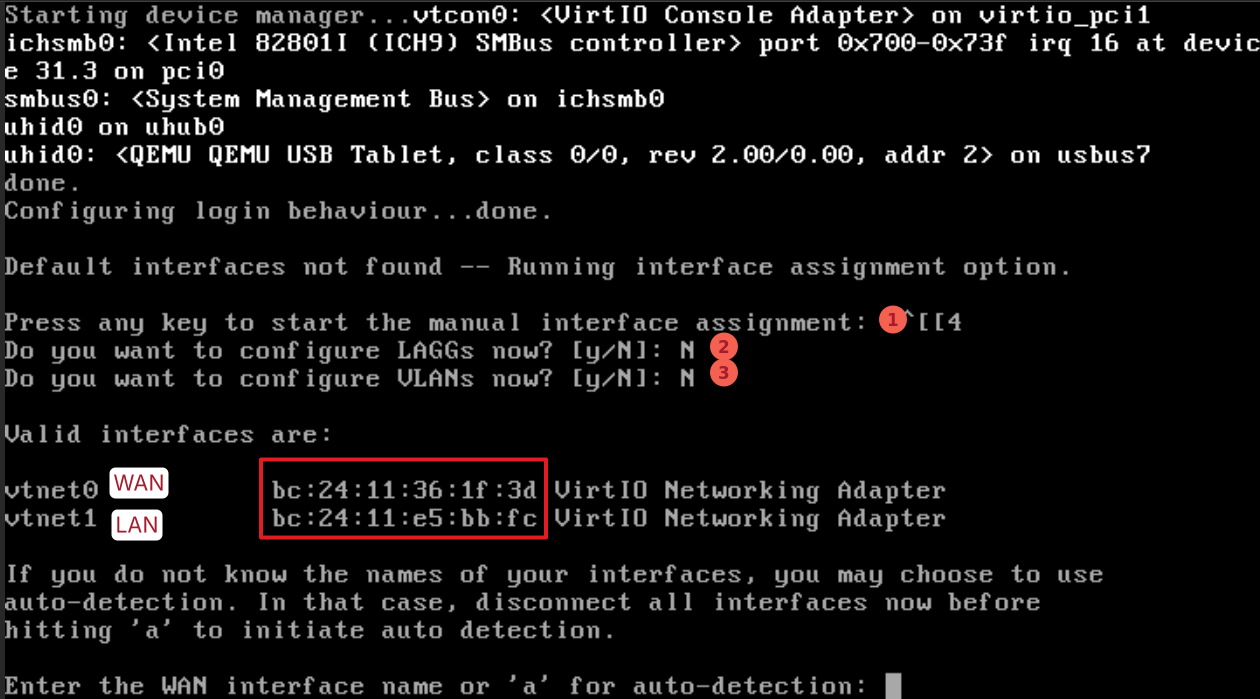

- Avviare la VM e procedere con l’installazione

- Durante il boot, quando compare il messaggio Press any key to start the manual interface assignment, premere un tasto per assegnare manualmente le interfacce di rete. In questa fase verranno assegnate solo due interfacce,

WANeLAN. Le VLAN verranno create in seguito tramite GUI

- In

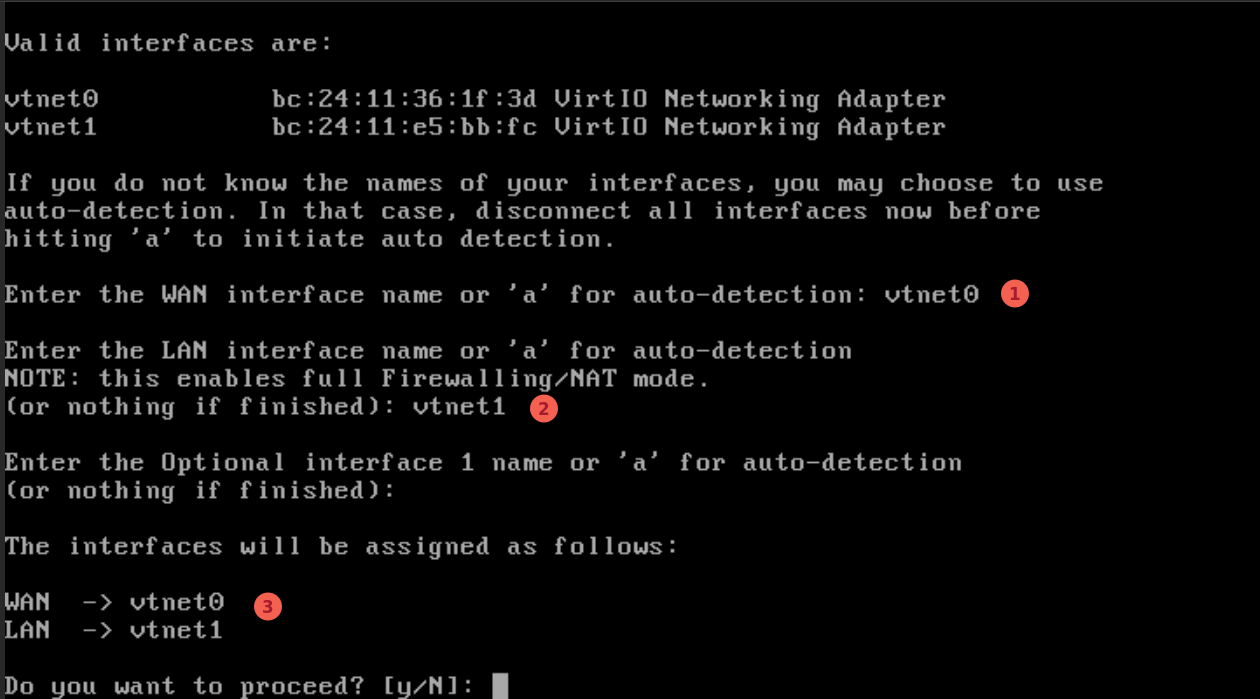

VM > Hardwareprendere nota dei MAC address divtnet0evtnet1 - Assegnare l’interfaccia

WANavtnet0(vmbr0-nic1) - Assegnare l’interfaccia

LANavtnet1(vmbr1-nic0)

- OPNsense completerà il boot. Se è presente un server DHCP sulla WAN, l’interfaccia riceverà automaticamente un indirizzo IP

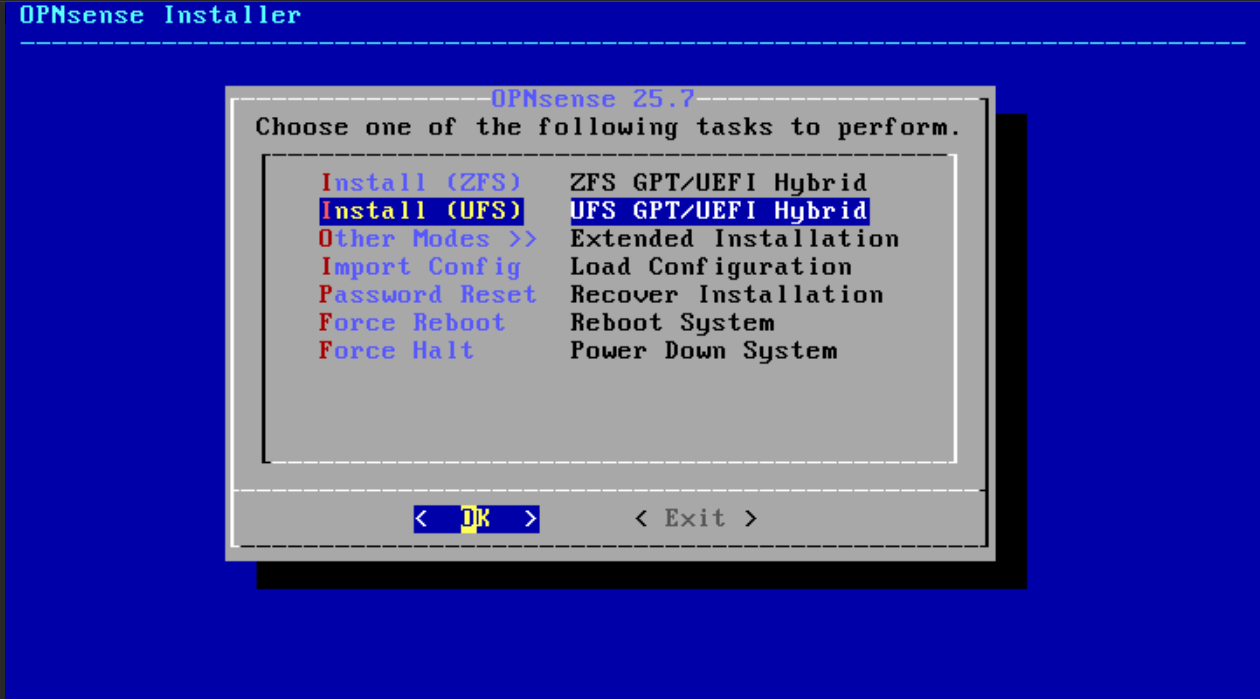

- Loggarsi con utente

installere passwordopnsenseper avviare l’installazione permanente - Selezionare UFS come filesystem e seguire la procedura guidata

- Non serve modificare la password di root in questa fase (verrà cambiata successivamente tramite GUI)

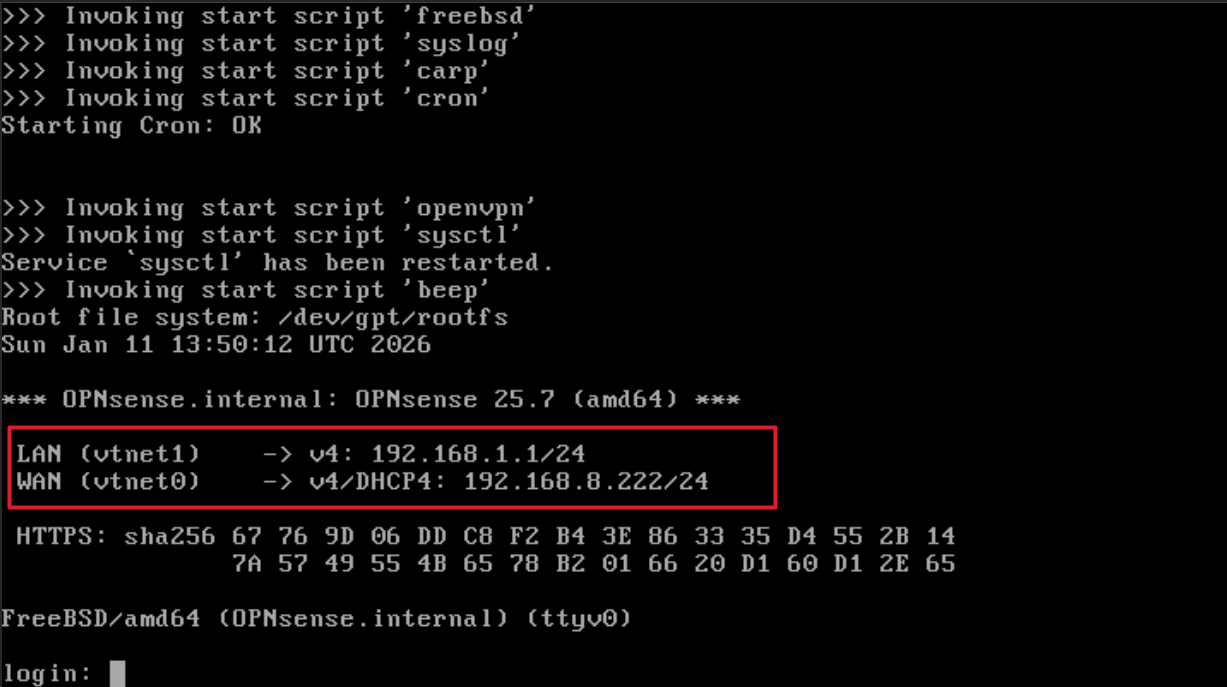

- Al termine della installazione, il sistema si riavvierà. Quando il boot sarà completato, si consiglia di spegnere la VM e rimuovere l’unità CD/DVD dalle impostazioni hardware della VM

Primo avvio

- Dopo il riavvio, l’interfaccia LAN avrà un indirizzo IP predefinito non corretto, mentre l’interfaccia WAN dovrebbe aver ottenuto un indirizzo IP dal server DHCP (ovvero il router ZTE)

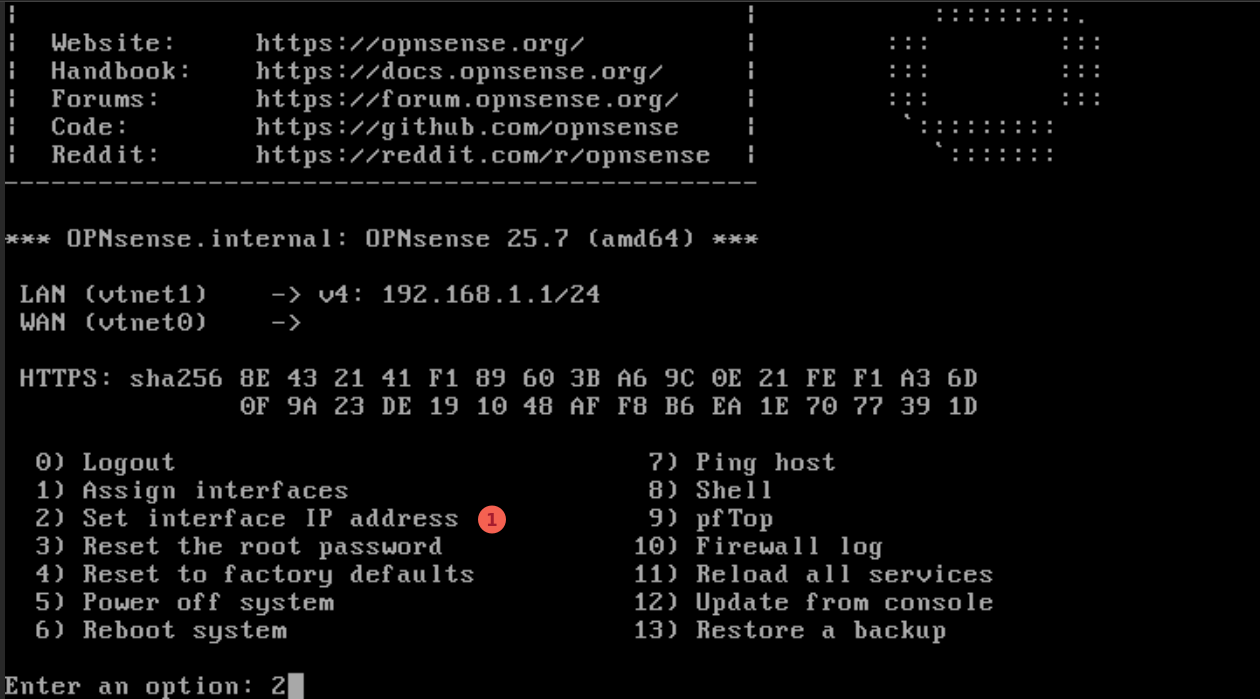

- Per prima cosa, tramite la console web, accedere con le credenziali predefinite:

- Selezionare l’opzione 2

Set Interface IP Address

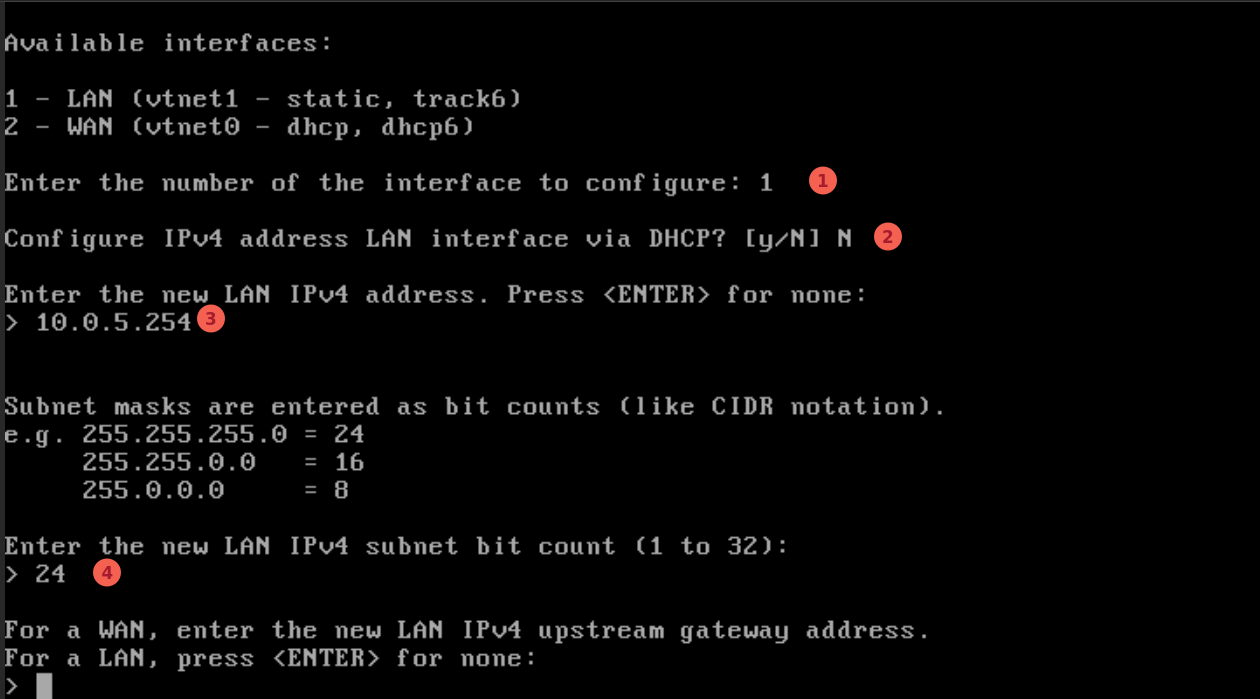

- Modificare l’indirizzo IP associato alla LAN in

10.0.5.254/24per consentire l’accesso via web

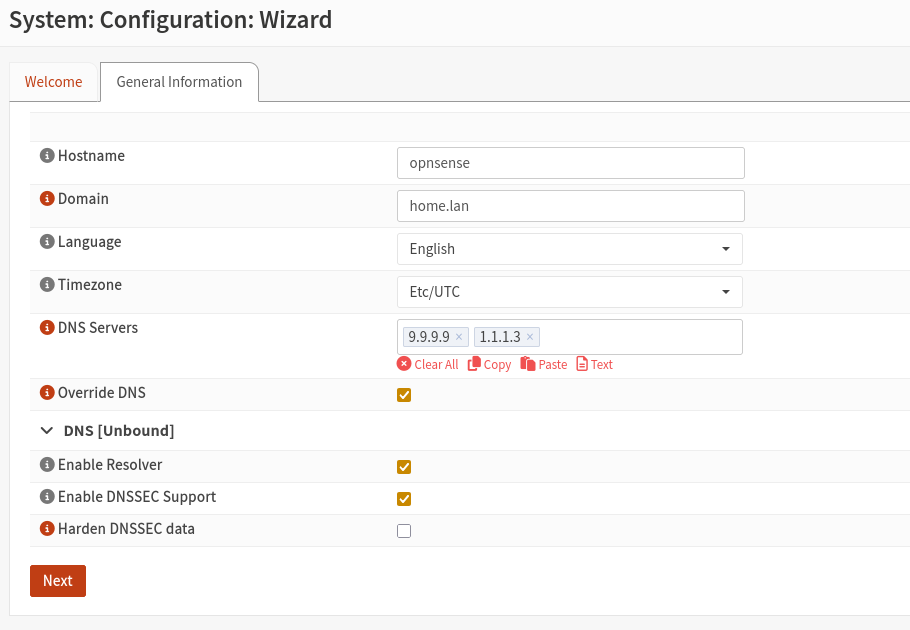

- Da browser, collegarsi alla pagina

https://10.0.5.254 - Procedere con la configurazione iniziale. Inserire un hostname, un nome di dominio, dei server dns, e abilitare il

DNSSEC

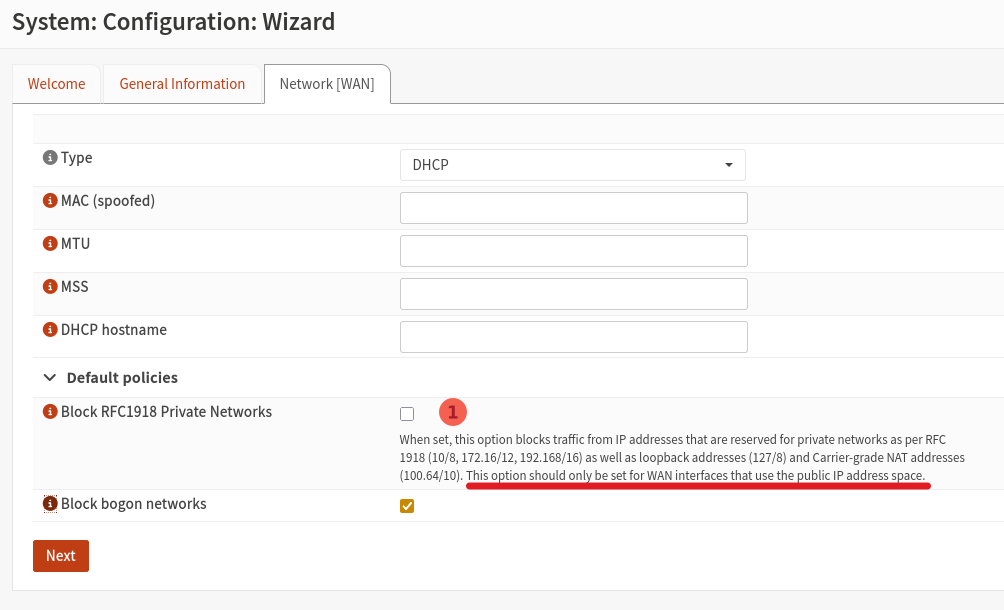

- Possiamo deselezionare l’opzione

Block RFC1918 Private Networksper l’interfaccia WAN, poiché non stiamo utilizzando un indirizzo IP pubblico. Inoltre, disabilitare questa opzione torna utile per testare il collegamento tramite VPN dalla nostra rete domestica, simulando un accesso da Internet

- Sulla LAN, possiamo lasciare momentaneamente come indirizzo IP 10.0.5.254/24

- Impostare una password sicura per l’utente root

- Al termine della configurazione, spegnere la VM ed eseguire da

VM > Snapshotslo snapshotinitial-setup

OPNsense upgrade

- Da

System > Firmware, eseguire tutti gli update disponibili - Installare il Qemu Agent da

System > Firmware > Plugins, abilitando icommunity plugins - Riavviare la VM e verificare che tutto funzioni correttamente

- Spegnere la VM e eseguire lo snapshot

after-update

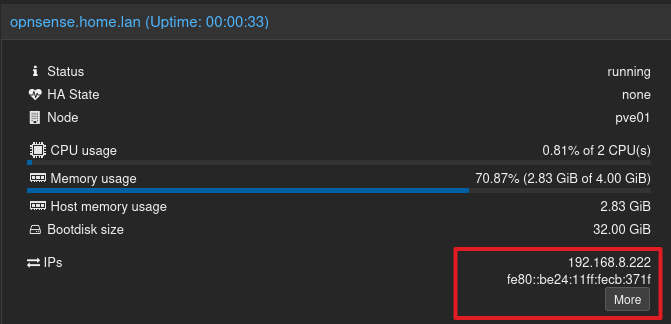

Se dal summary della VM si visualizza l’indirizzo IP sulla WAN e altre informazioni, il qemu agent é correttamente installato e abilitato.

Creazione delle VLAN

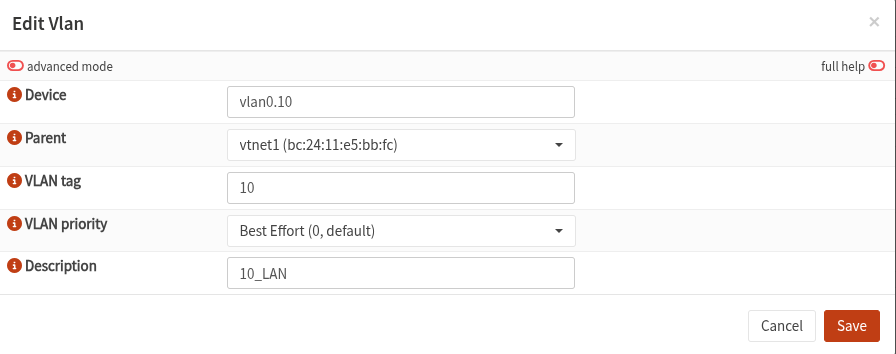

- Nella sezione

Interfaces > Assignmentsviene visualizzato il nome dell’interfaccia fisica associata alla LAN (es.vtnet1). Tale interfaccia sarà utilizzata come parent per la configurazione delle VLAN - Avviare la VM e creare la VLAN 10

10_LANdaInterfaces > Devices > VLAN

- Dopo aver compilato i campi, salvare la configurazione

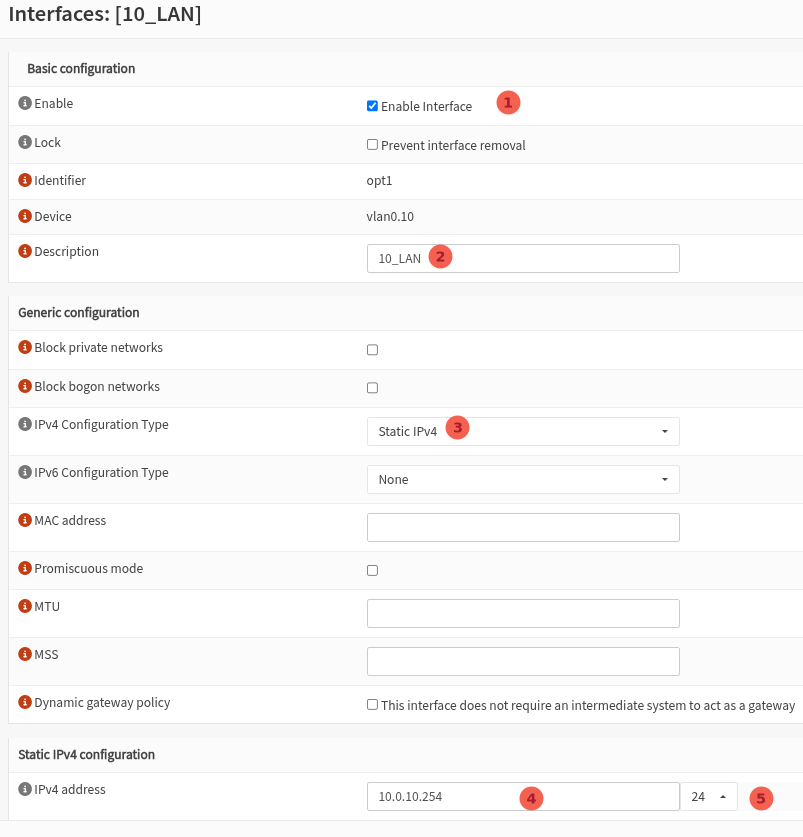

- Da

Interfaces > Assignments > 10_LANabilitare la VLAN, assegnando l’IP statico10.0.10.254/24, come da specifiche

- Abilitare il DHCP per la VLAN 10 da

Services > Dnsmasq DNS & DHCP > General. DaServices > Dnsmasq DNS & DHCP > DHCP Rangesimpostare il range del DHCP: noi utilizzeremo 10.0.X.51-10.0.X.249, dove X indica l’ID della VLAN - Da

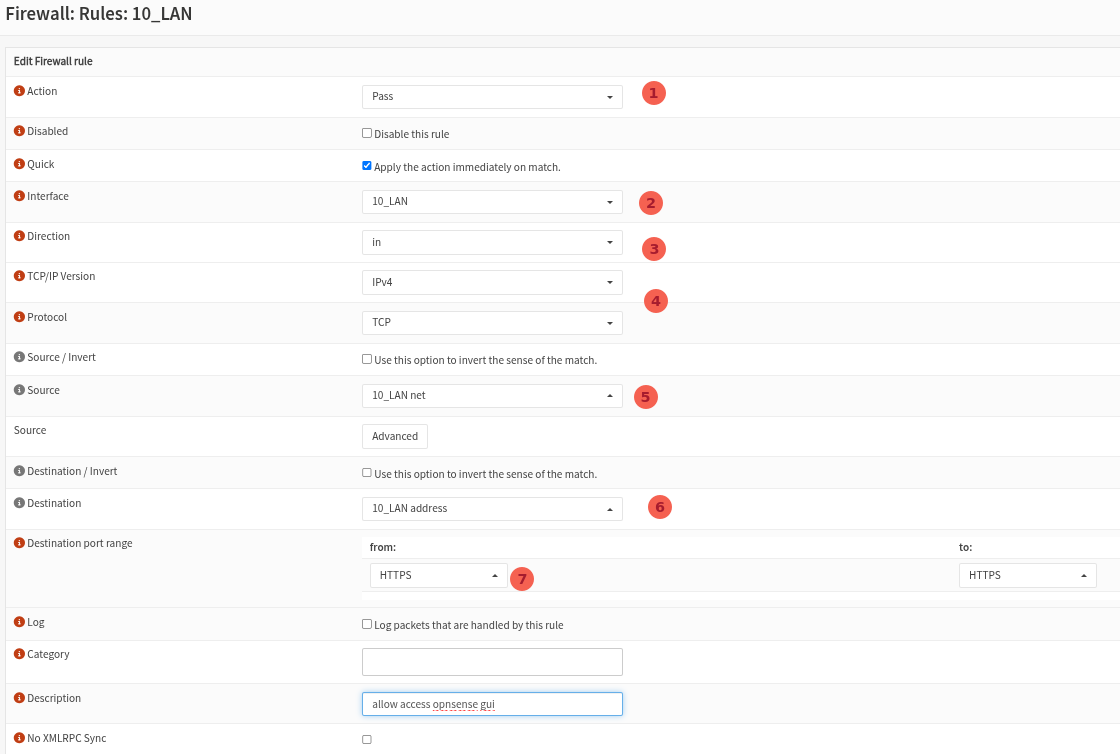

Firewall > Rules > 10_LAN, creare una nuova regola per consentire l’accesso alla Web GUI di OPNsense

- Eliminare il tag 5 dalla scheda LAN di OPNsense

- Dopo aver collegato un dispositivo alla porta dello switch configurata nella VLAN 10 (es. porta 4), è possibile accedere alla Web GUI di OPNsense all’indirizzo https://10.0.10.254

- Creare la VLAN 5

5_MNGe la VLAN 5050_GUEST, come da procedura descritta nei punti precedenti, ricordandosi di abilitare il DHCP - Creare una regola di firewall per consentire l’accesso alla pagina web di OPNsense dalla VLAN di Management

- Se il collegamento avviene in maniera corretta, è possibile disabilitare la regola temporanea per l’accesso dalla VLAN 10 alla web GUI. Inoltre, da

Interfaces > LAN, è possibile disabilitare l’interfaccia fisica non taggata, rimuovendo l’assegnazione della LAN daInterfaces > Assignments.

Di seguito un ottimo video che illustra la creazione delle VLAN, diverse Firewall Rules, come configurare il DHCP, ecc.

Firewall Rules

Le regole di firewall vengono create sull’interfaccia di origine del traffico. Ad esempio, per consentire il traffico dalla VLAN 10 verso una risorsa sulla VLAN 50, la regola deve essere configurata nell’interfaccia 10_LAN.

Le regole vengono valutate dall’alto verso il basso. Una regola “consenti tutto” posizionata in cima renderà inefficaci tutte le regole di blocco sottostanti.

OPNsense, per impostazione predefinita, crea una regola chiamata

Default allow LAN to anysull’interfaccia LAN (tipicamente 192.168.1.0/24). Questa regola consente ai client della rete LAN di raggiungere qualsiasi altra rete senza restrizioni.Inoltre, di default, nessun traffico é consentito. Bisognerá quindi creare delle regole di firewall per consentire il ping del gateway, per raggiungere i DNS della VLAN, per poter navigare su Internet, ecc.

- Creare da

Firewall > Aliasesl’aliasRFC1918con contenuto gli IP privati10.0.0.0/8, 172.16.0.0/12, 192.168.0.0/16:

- Da

Firewall > VLAN > Rulescreare una regola che consenta ai client l’accesso al DNS della VLAN e una seconda che consenta la navigazione in Internet. Le regole vanno create per ogni interfaccia

|

|

Per approfondire, si consiglia la lettura del post OPNsense Firewall Rule “Cheat Sheet” di homenetworkguy.

Reservation di un indirizzo IP

- Da

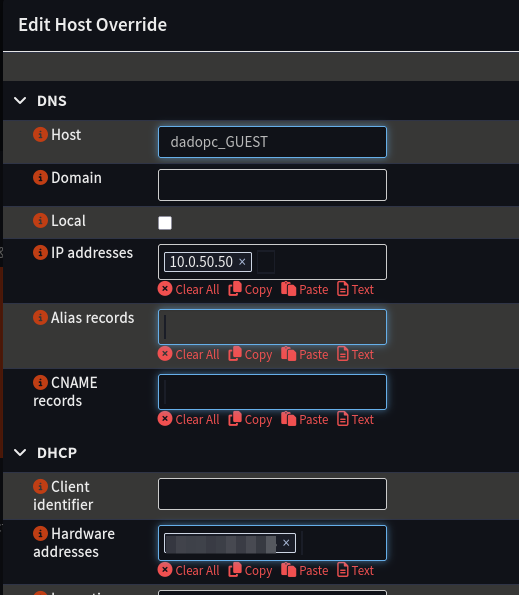

Services > Dnsmasq DNS & DHCP > Leasesé possibile visualizzare gli host coi relativi indirizzi IP assegnati dal DHCP e procedere con una reservation daServices: Dnsmasq DNS & DHCP > Hoststramite mac-address della scheda di rete, visulizzabile col comandoip -c a

- Riservando un determinato indirizzo IP al nostro computer, é possibile creare una regola di firewall per consentire l’accesso alla Web GUI di OPNsense o PVE solo da questo IP

Unbound DNS

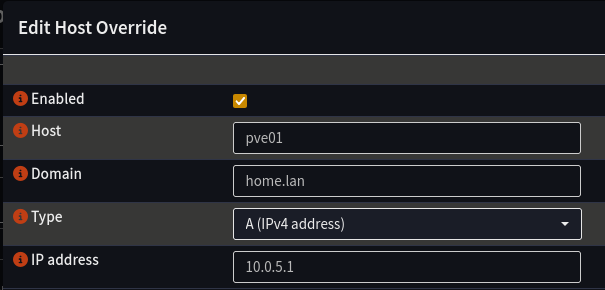

Da Services > Unbound DNS > Overrides é possibile impostare dei record di tipo A (o altri tipi di record DNS), ad esempio:

In questo modo, invece di accedere a PVE tramite indirizzo IP, sará possibile accedere da https://pve01.home.lan:8006.

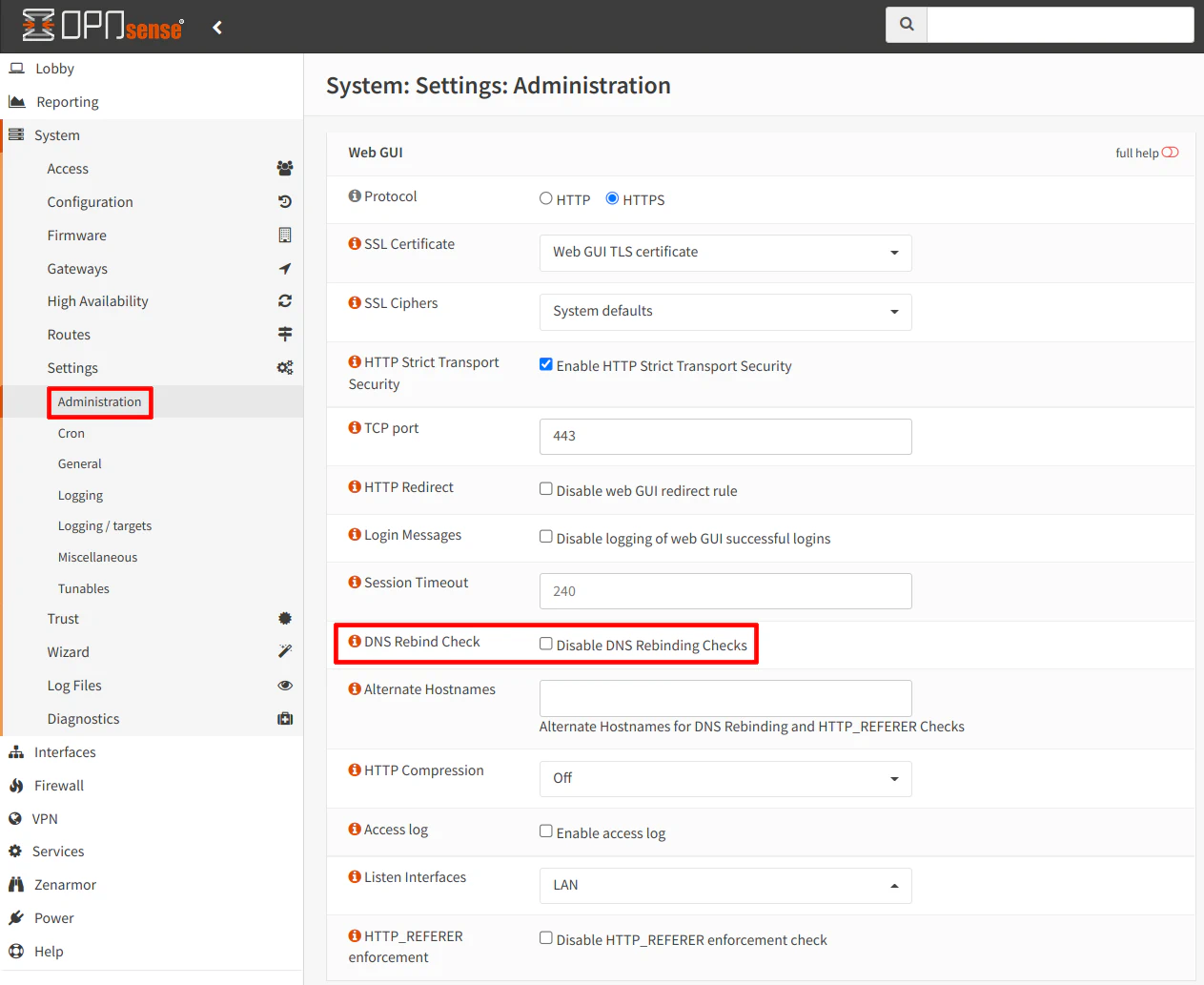

OPNsense config

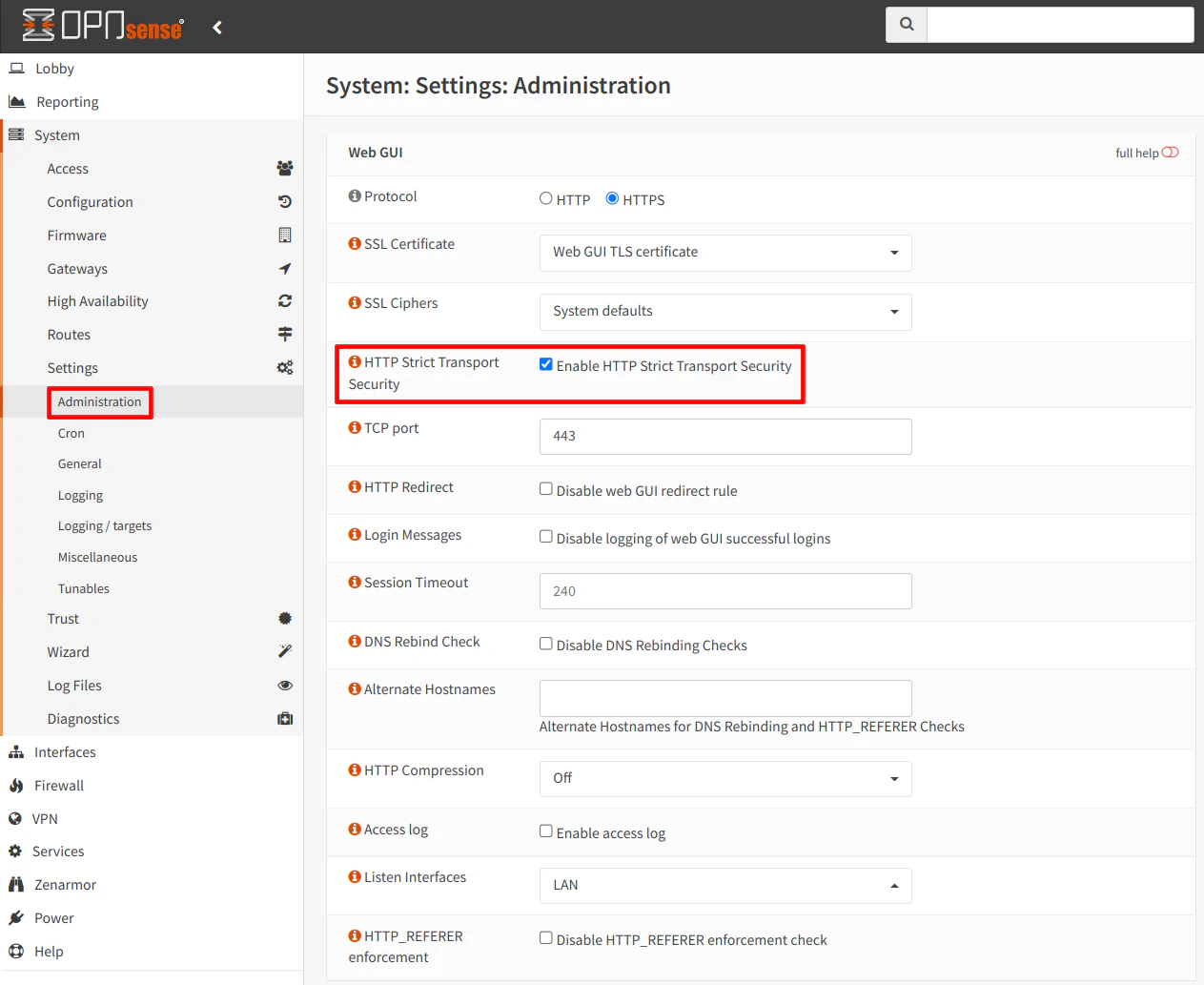

- Abilitare

HTTP Strict Transport Security

DNS Rebind Protection: ilDNS rebindingè un metodo di manipolazione della risoluzione dei nomi di dominio comunemente usato come forma di attacco informatico. In questo attacco, una pagina web dannosa induce i visitatori a eseguire uno script client‑side, che tenta di connettersi a un dominio controllato dall’attaccante. Inizialmente, questo dominio risolve a un indirizzo IP pubblico (ad esempio, 203.0.113.1), che è sotto il controllo diretto dell’attaccante. Mentre lo script è in esecuzione, l’attaccante modifica la configurazione DNS del dominio, facendolo risolvere a un indirizzo IP privato (ad esempio, 192.168.1.1), che corrisponde a un dispositivo nella rete locale della vittima (router, NAS, ecc.). Il browser non verifica nuovamente il dominio dopo la prima risoluzione, quindi continua a considerare le richieste come legittime, anche se ora puntano a un IP interno. Lo script può così inviare richieste HTTP, leggere risposte e persino modificare configurazioni se il dispositivo locale è vulnerabile.

- Disabilitare l’utente root e creare un nuovo utente admin, come descritto qui

- Disabilitare SSH, se non necessario, da

System > Settings > Administration

MFA

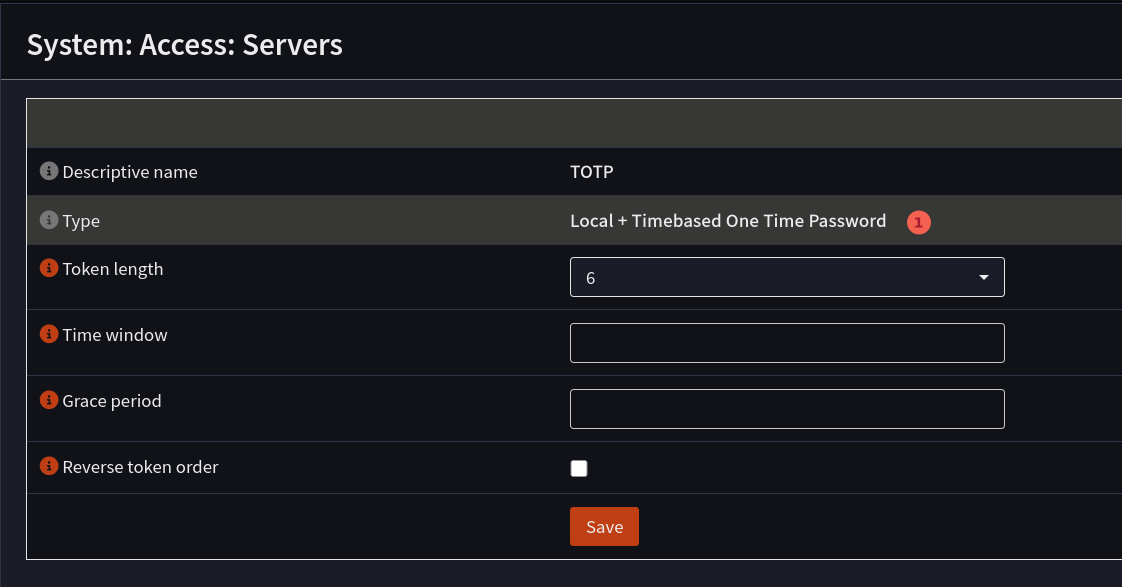

Per abilitare la 2FA TOTP bisogna:

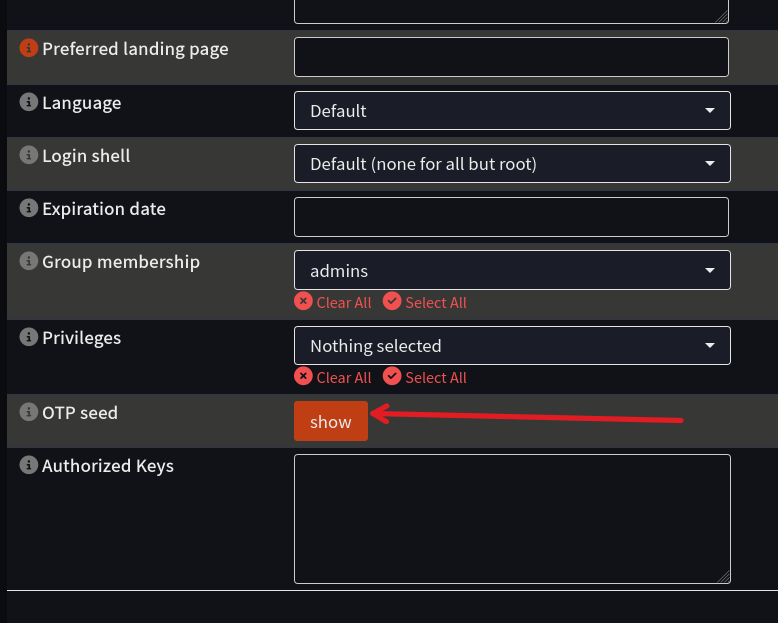

- Da

System > Access > Serversaggiungere un nuovo TOTP Server. SelezionareReverse token orderse, durante il login, si desidera inserirepassword+tokennel campo password, invece ditoken+password - Da

System > Access > Userscliccare sushownella sezioneOTP seede scannerizzare il QRCode con un’applicazione per la 2FA, come Aegis Authenticator o Ente Auth

- Nella sezione

System > Access > Testeré possibile testare il token, inserendo lo username dell’utente etoken+password(opassword+tokena seconda della configurazione del server TOTP)

- Nella sezione

AuthenticationinSystem > Settings > Administration, alla voceServerselezionare il server TOTP creato precedentemente

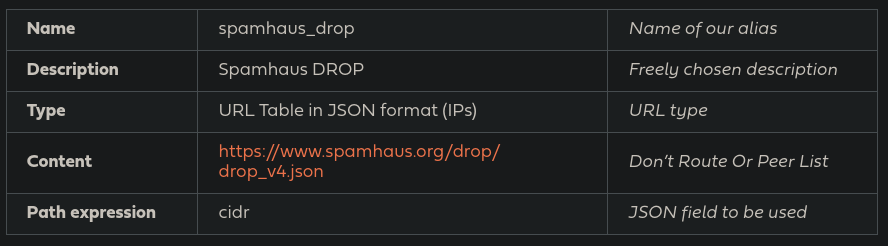

Spamhaus DROP-list

Le liste DROP (Don’t Route Or Peer) e DROPv6 costituiscono elenchi di tipo drop all traffic. Tali elenchi comprendono blocchi di indirizzi IP (netblock) che risultano essere associati a attività malevole. A differenza della Spamhaus Block List (SBL), una lista più ampia, le liste DROP e DROPv6 sono specificamente progettate per essere integrate in firewall e dispositivi di routing, al fine di filtrare e bloccare in modo efficiente il traffico proveniente da netblock identificati come pericolosi.

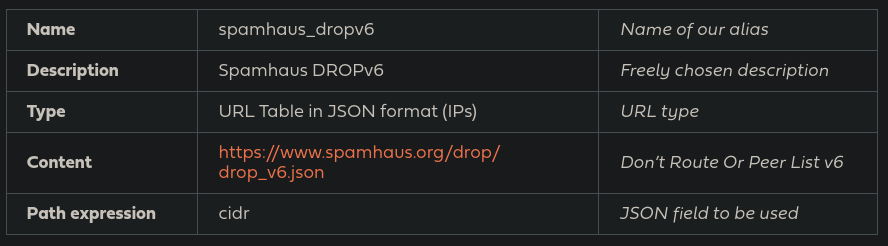

- Da

Firewall > Aliases > Allcreare i seguenti due alias:

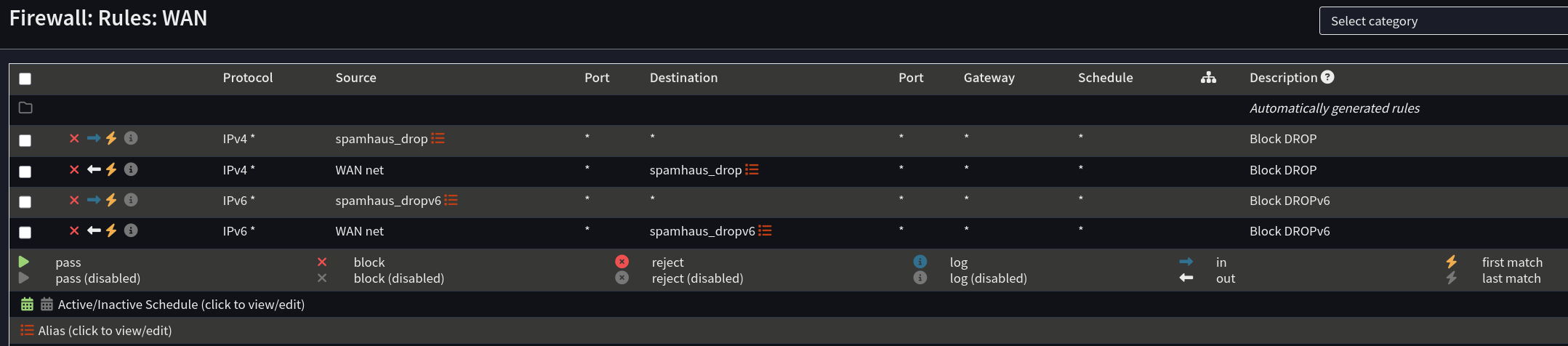

- Creare le seguenti regole per bloccare il traffico IPv4 e IPv6 in ingresso (

inbound) e in uscita (outbound) da questi IP dalla WAN, senza dover creare una regola per ogni VLAN

|

|

Block ADS

Attraverso il percorso Services > Unbound DNS > Blocklists, è possibile aggiungere liste per bloccare pubblicità invasive, tracker e siti malevoli. L’applicazione di tali liste avviene a livello di rete, consentendo una protezione centralizzata che si estende a tutti i dispositivi connessi senza richiedere configurazioni individuali su ciascun device.

Backup automatici su Nextcloud

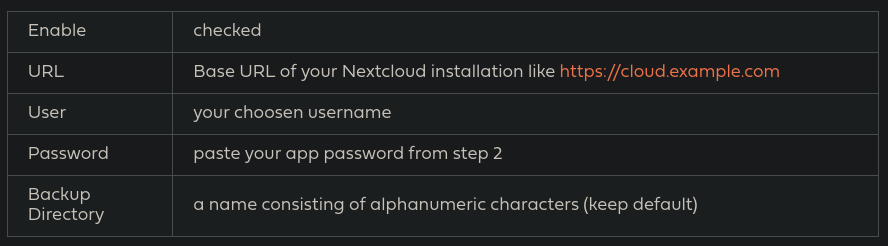

- Su OPNsense, installare il plugin

os-nextcloud-backup - Sul proprio server Nextcloud, creare un nuovo token d’accesso in

Settings > Security - Da

System > Configuration > Backups, connettere OPNsense a Nextcloud. Si consiglia di inserire anche una password per la cifratura del file.xml

- Cliccare il pulsante

Setup/Test Nextcloudper salvare la configurazione e avviare il backup delle configurazioni - Infine, da

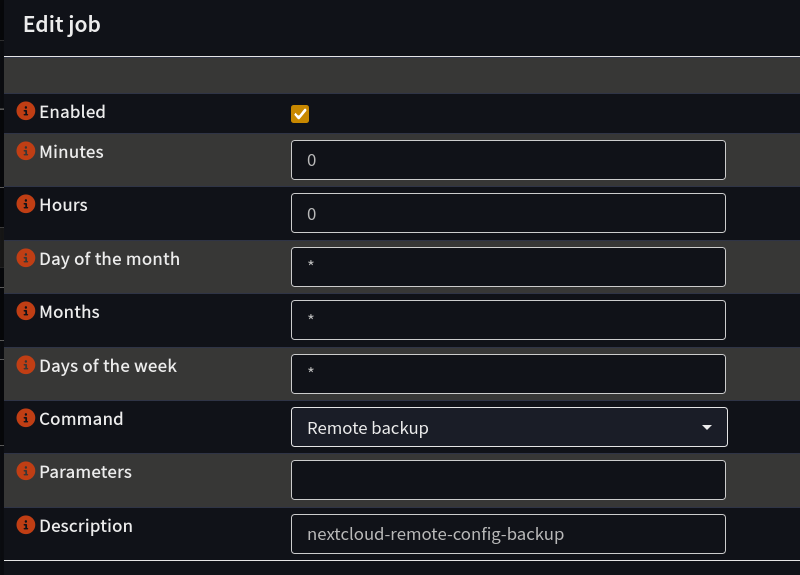

System > Settings > Cronsi puó creare un nuovo job di backup

Per approfondimenti, seguire la documentazione ufficiale.

Videorecap

Prossimi step

Nei prossimi articoli illustreremo, passo passo, come ottimizzare al meglio PVE, come creare una VM assegnandole il tag VLAN corretto, come configurare e gestire gli utenti in PVE con i permessi appropriati e come creare una VPN per accedere dalla WAN (ovvero dalla nostra rete domestica) al nostro homelab. Vedremo anche come accedere effettivamente dall’esterno sia tramite VPN Wireguard che Tailscale.

Nell’immediato futuro, l’homelab dovrebbe evolvere nel seguente modo:

Dunque, si renderá necessario acquistare un AP PoE che supporti il tagging VLAN, come lo Zyxel AX1800, e lo switch PoE GS1200-8HPV3, in modo da poter raggiungere le risorse anche da mobile, e installare Proxmox Backup su un Intel NUC in mio possesso.

Succesivamente, l’idea sarebbe quella di:

- Comprare due ulteriori mini PC, in modo da creare un cluster PVE a 3 nodi

- Creare un cluster OPNsense

- Fare l’upgrade degli switch 1G con switch a 2.5G, come i SODOLA, in modo da migliorare le performance di

Ceph - Aggiungere un NAS UGREEN NASync DXP2800

- Mettere tutto quanto sotto

UPS

Riferimenti

The Tech Guy

- Home Lab - Design

- Home Lab - Proxmox Installation

- Home Lab - OPNsense Installation

- Home Lab - VMs Communication

Tim Shand

- Home Lab - Part 1: Getting Started

- Home Lab - Part 2: Firewall Setup & Configuration

- Home Lab - Part 3: Proxmox Installation & Setup

- Home Lab - Part 4: Create Virtual Server in Proxmox

- OPNsense VLAN Configuration

- OPNsense: Automate Backups to GitHub